Attacchi DoS e DDdos

Attacchi DoS e DDoS: Storia, Evoluzione, Impatto, Prevenzione e Azioni in Caso di Attacco

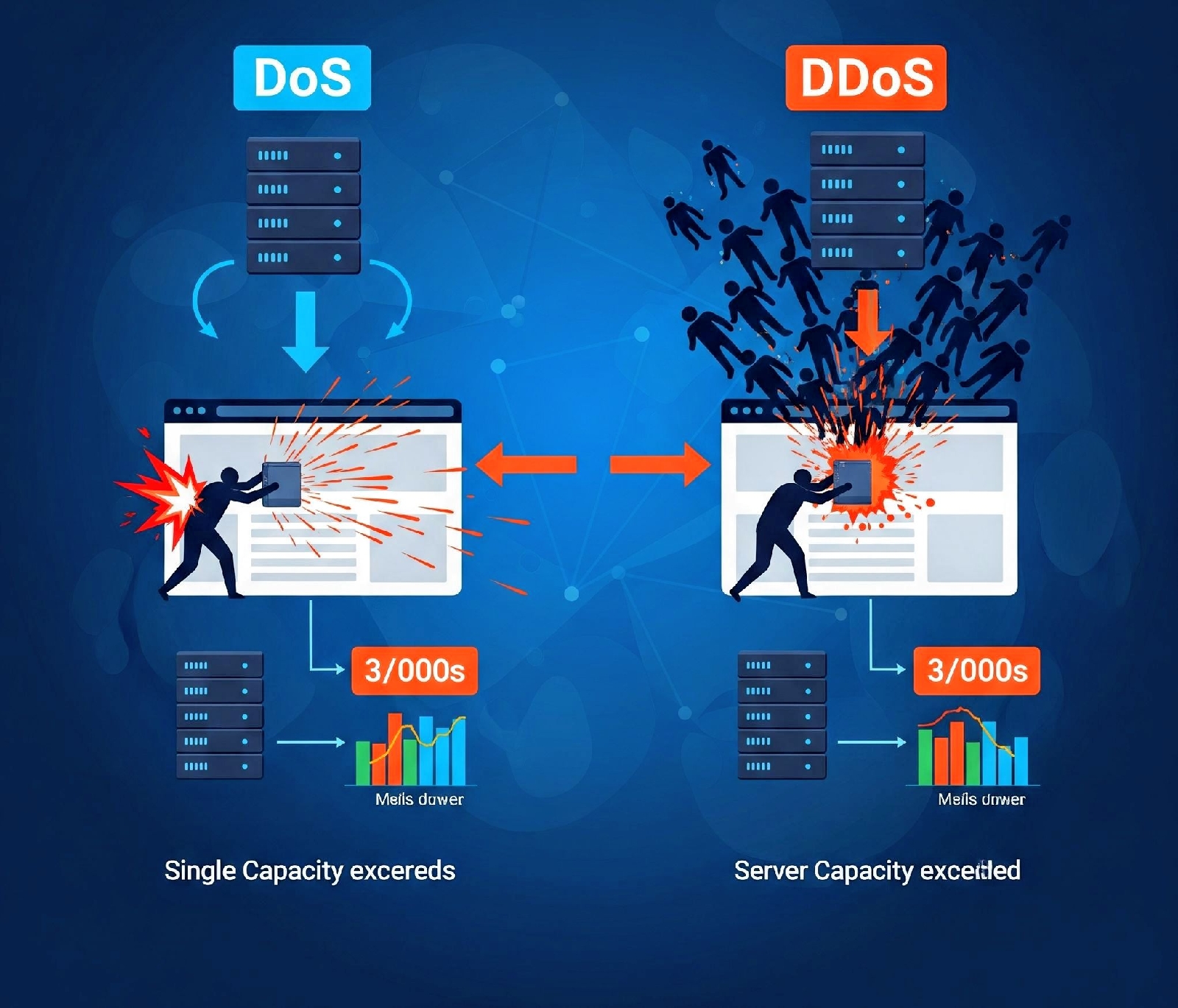

Gli attacchi Denial of Service (DoS) e Distributed Denial of Service (DDoS) sono tra le minacce informatiche più persistenti e dannose. Il loro obiettivo è chiaro: rendere un servizio online (sito web, server, applicazione) irraggiungibile per gli utenti legittimi. Sebbene perseguano lo stesso fine, le loro origini e metodologie sono profondamente diverse.

Nascita e Primi Passi

Il concetto di attacco DoS precede di molto la nascita di Internet come lo conosciamo. Il primo caso documentato risale al 1974, quando un tredicenne di nome David Dennis riuscì a bloccare i terminali PLATO dell'Università dell'Illinois. Sfruttò un comando che, se eseguito su terminali senza periferiche esterne, ne causava il blocco. Era un attacco semplice, da una singola fonte, ma efficace. I primi attacchi DoS erano spesso così: saturavano una risorsa con un volume eccessivo di richieste o sfruttavano vulnerabilità specifiche per far crashare il sistema. Erano relativamente facili da individuare e bloccare, poiché il traffico malevolo proveniva da un unico indirizzo IP.

Con la diffusione di Internet e la possibilità di controllare più computer, è nato il concetto di attacco DDoS. Il primo attacco DDoS significativo si verificò nel 1999, quando un hacker utilizzò uno strumento chiamato "Trino" per disabilitare la rete dell'Università del Minnesota per due giorni. Trino fu una rivoluzione: sfruttava una rete di macchine infette (una botnet), divise in "maestri" e "demoni", che ricevevano istruzioni da un attaccante e le reindirizzavano verso centinaia di altri "demoni" interconnessi per inondare il bersaglio con un mare di richieste. Questo segnò l'inizio degli attacchi distribuiti, rendendoli esponenzialmente più difficili da contrastare.

DoS vs. DDoS: La Differenza Cruciale

La distinzione fondamentale tra un attacco DoS e un attacco DDoS risiede nell'origine del traffico malevolo:

Attacco DoS (Denial of Service): L'attacco proviene da una singola fonte, ovvero un singolo computer o indirizzo IP. L'aggressore invia una quantità enorme di richieste o dati dannosi a un server o una rete, cercando di saturarne le risorse e renderlo non disponibile. Essendo una singola fonte, è relativamente più semplice da individuare e bloccare filtrando l'indirizzo IP di origine.

Attacco DDoS (Distributed Denial of Service): L'attacco proviene da molteplici fonti distribuite, ossia una rete di computer compromessi (chiamati "bot" o "zombie") che formano una "botnet". Questi dispositivi, spesso all'insaputa dei loro proprietari, vengono controllati da un aggressore e istruiti a inviare simultaneamente un'enorme quantità di traffico al bersaglio. La natura distribuita dell'attacco rende estremamente difficile distinguere il traffico legittimo da quello malevolo e bloccare tutte le fonti simultaneamente.

L'Evoluzione Continua degli Attacchi

L'evoluzione degli attacchi DoS e DDoS è stata inarrestabile, pari passo con lo sviluppo delle tecnologie e delle infrastrutture di rete:

Potenza e Volume Incredibili: Gli attacchi odierni sono capaci di raggiungere volumi di traffico impensabili in passato. Nel febbraio 2020, Amazon ha bloccato un attacco DDoS da 2,3 Tbps, un volume di dati gigantesco. Questo è reso possibile dalla crescente disponibilità di botnet sempre più grandi, spesso composte anche da dispositivi IoT (Internet of Things) scarsamente protetti, che diventano facilmente "zombie".

Sofisticazione delle Tecniche: Oltre agli attacchi volumetrici, che mirano a saturare la banda, si sono evolute tecniche più mirate:

Attacchi a Livello di Protocollo: Sfruttano vulnerabilità nei protocolli di rete (es. SYN flood, che satura le connessioni del server).

Attacchi a Livello Applicativo: Prendono di mira specifiche applicazioni o servizi, inviando richieste apparentemente legittime ma che esauriscono le risorse del server (es. HTTP flood, che inonda un server web con richieste HTTP). Questi attacchi sono più difficili da rilevare perché il traffico può apparire normale.

Attacchi di Amplificazione e Riflessione: Sfruttano server vulnerabili (es. server DNS aperti) per amplificare il traffico malevolo e rifletterlo sulla vittima, mascherando l'origine reale dell'attacco.

Motivazioni Diverse: Se inizialmente gli attacchi potevano essere per semplice "vandalismo" o dimostrazione di abilità, oggi le motivazioni sono molto più variegate:

Estorsione e Ransomware: Minaccia di attacchi DDoS per ottenere un riscatto.

Attivismo Politico (Hacktivism): Attacchi contro enti governativi o aziende per protestare o sostenere una causa.

Competizione Sleale: Danneggiare i servizi di un concorrente.

Sabotaggio e Spionaggio: Interruzione di servizi per scopi più ampi.

"DDoS-for-Hire": L'emergere di servizi online che offrono attacchi DDoS a pagamento, rendendo questa minaccia accessibile anche a individui con scarse competenze tecniche.

Impatto su Sicurezza Informatica e Danni Economici

Gli attacchi DoS e DDoS rappresentano una delle minacce più significative nel panorama della sicurezza informatica odierna, con impatti consistenti:

Impatto sulla Sicurezza Informatica:

Disponibilità dei Servizi: L'impatto primario è l'interruzione della disponibilità di servizi critici. Questo può riguardare siti web aziendali, piattaforme di e-commerce, servizi bancari, infrastrutture governative, ospedali e molto altro.

Perdita di Dati e Ulteriori Compromissioni: Sebbene l'obiettivo primario sia la negazione del servizio, un attacco DDoS può essere usato come diversivo per mascherare altri tipi di attacchi, come l'esfiltrazione di dati o l'installazione di malware. Un sistema sovraccarico è infatti più vulnerabile a intrusioni.

Danni alla Reputazione: Un'azienda o un'organizzazione che subisce attacchi prolungati perde la fiducia dei clienti e degli utenti. La percezione di insicurezza può avere effetti a lungo termine sulla reputazione e sul brand.

Costanza della Minaccia: Gli attacchi DDoS sono diventati una costante. Le organizzazioni devono investire in soluzioni di mitigazione avanzate e avere piani di risposta agli incidenti.

Bilancio sui Danni Economici (Stime e Trend):

Quantificare il bilancio esatto dei danni globali causati dagli attacchi DDoS è complesso, ma possiamo evidenziare alcuni aspetti:

Perdite Finanziarie Dirette:

Interruzione del Business: Le aziende che dipendono da servizi online (e-commerce, servizi cloud, gaming) subiscono perdite di fatturato dirette durante il downtime. Un'ora di inattività per grandi aziende può costare milioni di dollari. Attacchi a giganti come Netflix, Twitter e Amazon, ad esempio, hanno causato milioni di dollari di perdite.

Costi di Mitigazione e Recupero: Le aziende devono sostenere costi significativi per implementare sistemi di protezione anti-DDoS, come servizi di mitigazione basati su cloud, firewall avanzati, IDS/IPS e Content Delivery Network (CDN). A questi si aggiungono i costi per il ripristino dei servizi e l'analisi forense post-attacco.

Multe e Sanzioni: In alcuni settori regolamentati, un'interruzione prolungata dei servizi può comportare sanzioni da parte delle autorità.

Perdite Finanziarie Indirette:

Danno alla Reputazione: Difficile da quantificare, ma la perdita di fiducia dei clienti si traduce in minori vendite e difficoltà nell'acquisizione di nuovi.

Perdita di Produttività: I dipendenti non possono accedere agli strumenti di lavoro essenziali.

Trend in Crescita: I report annuali sulla sicurezza informatica indicano che gli attacchi DDoS sono in costante aumento. Ad esempio, il rapporto "2024 DDoS Attack Trends" degli F5 Labs ha registrato un aumento del 112% degli attacchi DDoS nel 2023 rispetto al 2022. Le dimensioni degli attacchi si mantengono significative, spesso superando i 100 Gbps e, in alcuni casi, i 500 Gbps.

Obiettivi Diversificati: Gli attacchi non risparmiano nessuno, dalle piccole e medie imprese alle grandi infrastrutture critiche, enti governativi, istituzioni finanziarie e provider di telecomunicazioni.

Prevenzione e Azioni in Caso di Attacco

La difesa dagli attacchi DoS e DDoS richiede un approccio multistrato, che combini prevenzione, monitoraggio e una risposta rapida.

Come Prevenire (o Almeno Mitigare):

Valutazione e Rafforzamento dell'Infrastruttura:

Scalabilità: Progettare l'infrastruttura per essere scalabile e resiliente. I servizi basati su cloud offrono spesso un'elasticità intrinseca che può aiutare ad assorbire picchi di traffico.

Larghezza di Banda: Assicurarsi di avere una larghezza di banda sufficiente per gestire il traffico normale e tollerare eventuali picchi.

Redundancy (Ridondanza): Avere server, servizi e data center ridondanti in diverse località geografiche per distribuire il carico e avere alternative in caso di attacco.

Soluzioni Anti-DDoS Specializzate:

Servizi di Mitigazione Cloud-Based: La soluzione più efficace per gli attacchi DDoS volumetrici. Provider come Cloudflare, Akamai, Imperva, o anche i servizi nativi dei provider cloud (AWS Shield, Azure DDoS Protection, Google Cloud Armor) offrono servizi che deviano e filtrano il traffico malevolo prima che raggiunga l'infrastruttura del cliente.

Firewall di Nuova Generazione (NGFW): Possono aiutare a rilevare e bloccare attacchi a livello di protocollo e alcune minacce applicative.

Intrusion Detection/Prevention Systems (IDS/IPS): Monitorano il traffico di rete per attività sospette e possono bloccare automaticamente il traffico malevolo.

Web Application Firewall (WAF): Proteggono le applicazioni web da attacchi a livello applicativo, inclusi i DDoS HTTP Flood, ispezionando le richieste HTTP.

Content Delivery Network (CDN):

Le CDN distribuiscono i contenuti del sito web su server geograficamente distribuiti. Questo riduce la distanza tra l'utente e il contenuto, ma soprattutto, può assorbire una parte significativa del traffico DDoS, impedendo che raggiunga il server di origine.

Configurazioni di Rete Ottimizzate:

Rate Limiting: Limitare il numero di richieste che un singolo IP può fare in un certo periodo di tempo per prevenire attacchi volumetrici da singole fonti.

Filtri e Blacklisting: Bloccare indirizzi IP noti per attività malevole.

Disabilitare Servizi Inutili: Ridurre la superficie di attacco disattivando porte e servizi non essenziali.

Monitoraggio Costante:

Strumenti di Monitoraggio del Traffico: Utilizzare strumenti che monitorano il traffico di rete in tempo reale per rilevare anomalie (picchi improvvisi, schemi di traffico insoliti) che potrebbero indicare l'inizio di un attacco.

Alerting: Configurare avvisi automatici per informare il team di sicurezza non appena vengono rilevate anomalie significative.

Piani di Risposta agli Incidenti (IRP):

Preparare un piano dettagliato su come agire in caso di attacco, definendo ruoli, responsabilità, procedure e canali di comunicazione.

Come Agire in Caso di Attacco:

Una volta che un attacco è in corso, la rapidità e l'efficacia della risposta sono cruciali.

Verifica e Conferma dell'Attacco:

Conferma: Non tutti i rallentamenti sono attacchi DDoS. Verificare i log, il traffico di rete e le metriche di performance per confermare che si tratti di un attacco. Identificare il tipo di attacco (volumetrico, protocollo, applicativo) per scegliere la strategia migliore.

Valutazione dell'Impatto: Determinare quali servizi sono compromessi e in che misura.

Attivazione del Piano di Risposta:

Team di Risposta: Riunire il team di sicurezza responsabile.

Comunicazione: Informare le parti interessate interne (dirigenza, team IT, PR) e, se necessario, esterne (clienti, provider di servizi). Essere trasparenti, ma senza fornire dettagli che possano aiutare gli attaccanti.

Mitigazione Immediata:

Reindirizzamento del Traffico: Se si utilizzano servizi di mitigazione cloud, reindirizzare immediatamente il traffico verso di essi. Questi servizi filtreranno il traffico malevolo e lasceranno passare solo quello legittimo.

Rate Limiting Dinamico: Aumentare le soglie di rate limiting o applicare filtri più aggressivi su firewall e WAF.

Blacklisting Dinamico: Bloccare rapidamente gli indirizzi IP sorgente del traffico malevolo se identificati.

Modifiche DNS: Potrebbe essere necessario modificare i record DNS per reindirizzare il traffico verso servizi di scrubbing o server alternativi.

Contatto con l'ISP: Informare il proprio Internet Service Provider (ISP). L'ISP potrebbe essere in grado di filtrare il traffico malevolo a monte, prima che raggiunga la propria infrastruttura.

Scalabilità delle Risorse: Se l'infrastruttura lo permette, aumentare temporaneamente le risorse (CPU, RAM, larghezza di banda) dei server sotto attacco.

Analisi e Post-Incidente:

Raccolta Dati: Raccogliere quanti più dati possibili sull'attacco (indirizzi IP di origine, volumi, tipi di richieste, durata). Questo è fondamentale per l'analisi forense e per migliorare le difese future.

Valutazione delle Vulnerabilità: Identificare eventuali vulnerabilità sfruttate e correggerle.

Aggiornamento del Piano: Aggiornare il piano di risposta agli incidenti in base alle lezioni apprese.

Report alle Autorità: In caso di attacchi gravi e persistenti, considerare di presentare un rapporto alle autorità competenti (es. Polizia Postale in Italia) per avviare indagini.

In conclusione..

Gli attacchi DoS e DDoS sono passati da semplici "scherzi" a strumenti potenti e sofisticati nelle mani di criminali informatici, attivisti e attori statali. Il loro impatto economico e sulla sicurezza è rilevante e crescente, rendendo la prevenzione e la mitigazione una priorità assoluta per qualsiasi organizzazione che dipende dai servizi online. La preparazione e la capacità di risposta sono tanto importanti quanto gli strumenti tecnologici impiegati.

Commenti

Posta un commento